Вирусная рассылка для жителей Казахстана

27 июня 2013 года

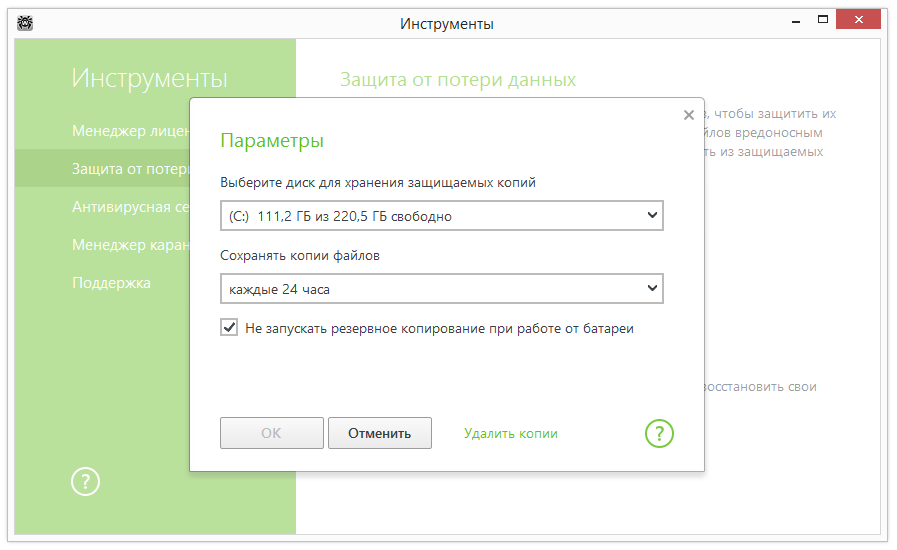

Компания «Доктор Веб» — российский производитель антивирусных средств защиты информации — предупреждает о массовой вредоносной рассылке, представляющей серьезную опасность для жителей Казахстана. Получатели почтовых сообщений рискуют стать жертвами вредоносной программы BackDoor.Shell.218, открывающей удаленный доступ к инфицированному компьютеру.

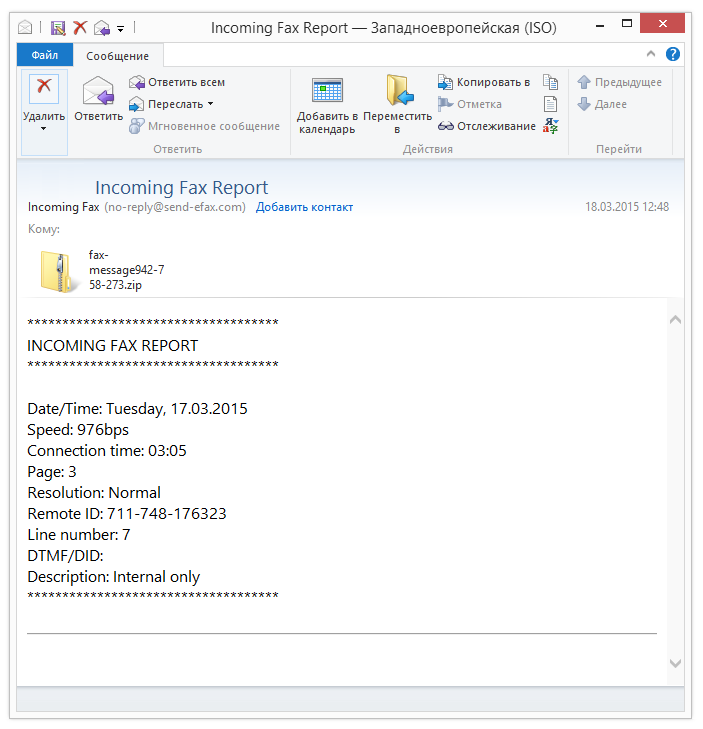

Специалистами компании «Доктор Веб» 13, 17 и 23 июня 2013 года была зафиксирована массовая почтовая рассылка, ориентированная в первую очередь на жителей Казахстана. В качестве отправителя электронных сообщений значилось «Web-приложение «Кабинет налогоплательщика» <web-application-cabinet@mail.ru>», а само послание содержало следующий текст: «В целях разъяснения норм налогового законодательства и налогового администрирования Налоговый комитет МФ РК направляет Вам письмо разъясняющего характера».

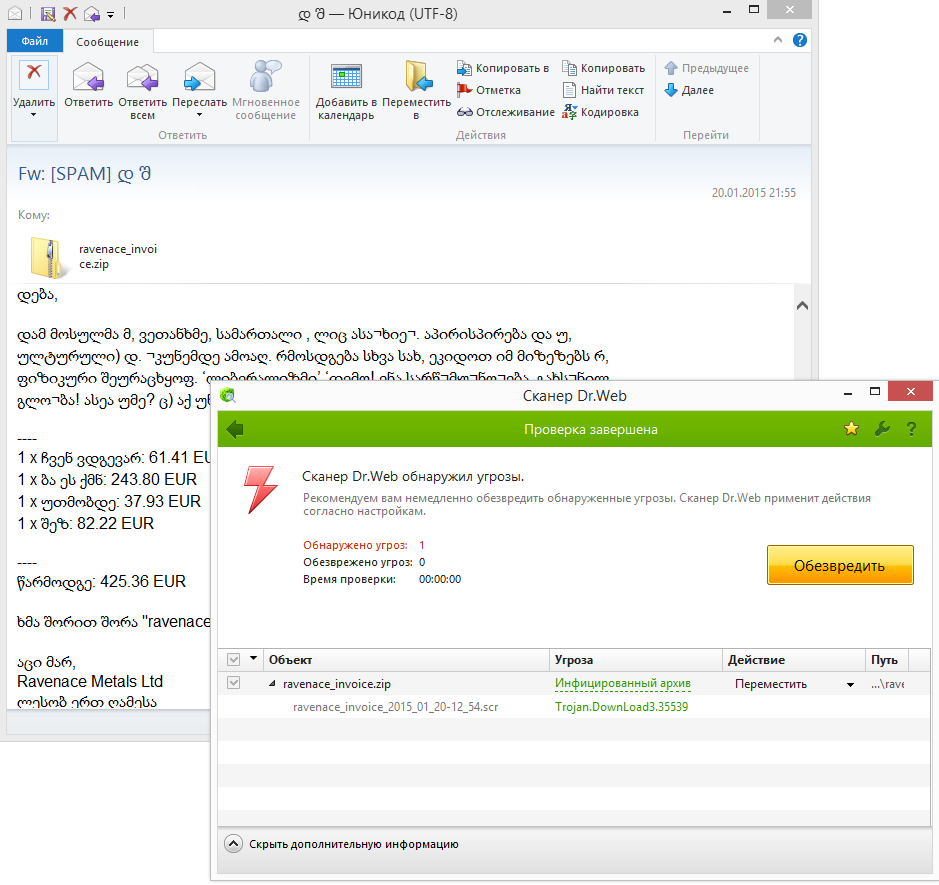

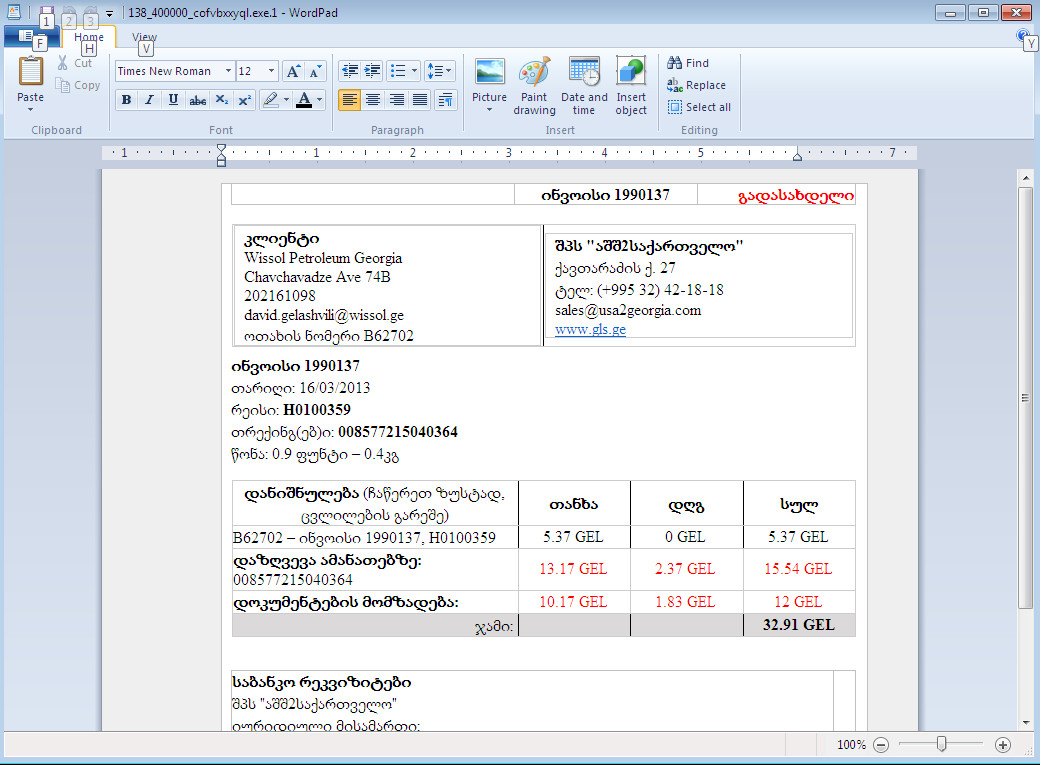

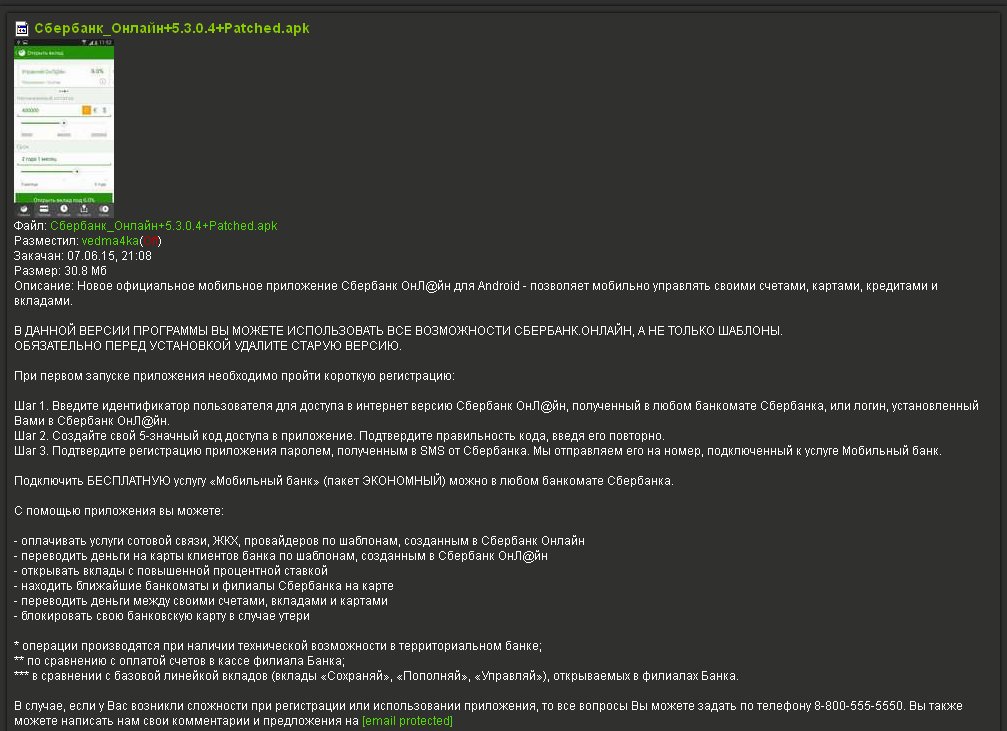

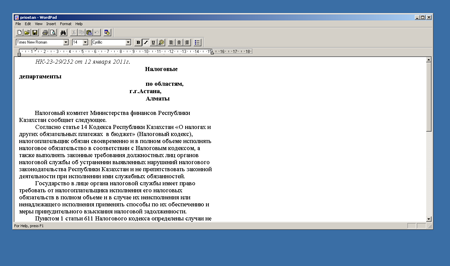

Письмо содержало вложение в виде архива, при попытке открытия которого запускалось вредоносное приложение. Из ресурсов данной программы извлекалось основное тело троянца и сохранялось во временную папку под именем winlogon.exe, после чего данное приложение запускалось на исполнение и демонстрировало на экране инфицированного компьютера документ в формате .DOC.

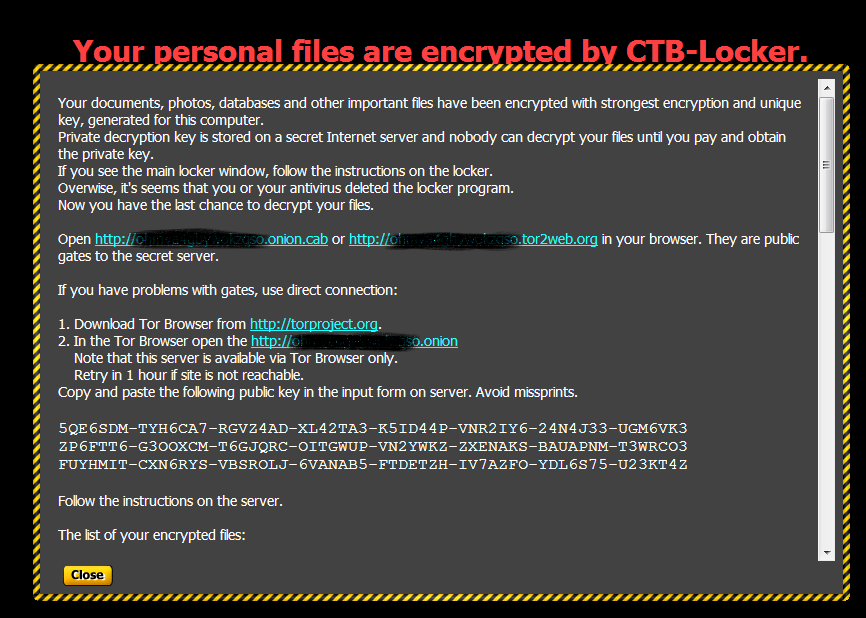

Троянская программа детектируется антивирусным ПО «Доктор Веб» как BackDoor.Shell.218. Этот троянец относится к категории приложений, открывающих злоумышленникам возможность удаленного управления инфицированной системой: он позволяет выполнять различные команды в командной строке Windows, делать снимки экрана и даже выключать компьютер.

Особо стоит отметить, что основные адресаты рассылки — сотрудники бухгалтерий различных компаний. Именно для этой категории пользователей поступление письма из налоговых органов — безусловный повод его прочитать и не задумываясь открыть любое вложение. При этом именно бухгалтерские компьютеры чаще всего используются для проведения онлайн-платежей в системах «Банк-Клиент». Доступ к таким компьютерам — заветная мечта киберпреступников, промышляющих хищениями денежных средств со счетов предприятий. Именно такой доступ к компьютеру жертвы и открывает злоумышленникам BackDoor.Shell.218.

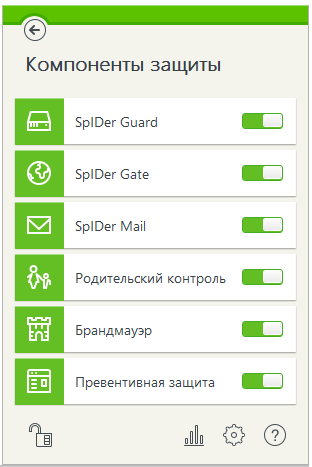

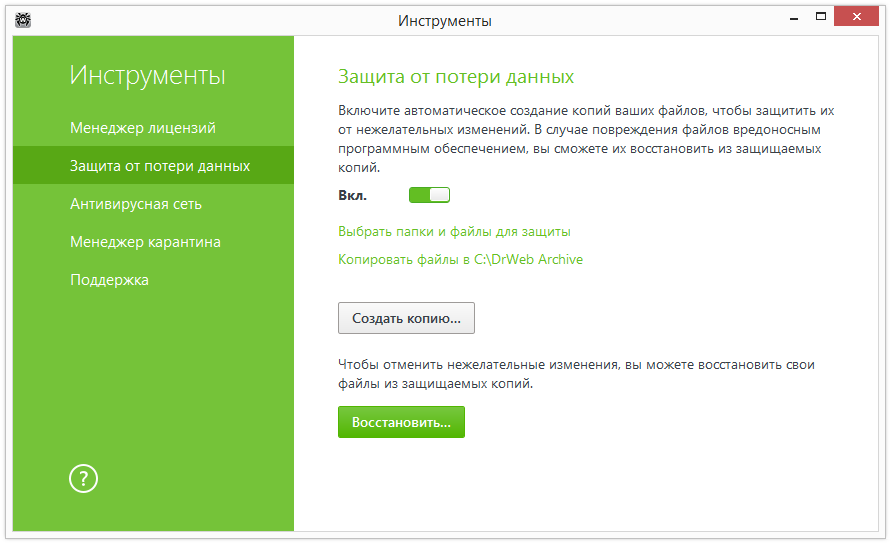

Специалисты компании «Доктор Веб» призывают пользователей не открывать вложения в сообщения электронной почты, полученные от подозрительных отправителей, а также поддерживать базы установленного на компьютере антивирусного ПО в актуальном состоянии.

Сообщение отредактировал Dr.Web.: 27 June 2013 - 15:31

Войти

Войти Регистрация

Регистрация

Наверх

Наверх